LE CRI DES PEUPLES

Israël et Washington viennent-ils

de lancer une cyberguerre contre

les installations nucléaires iraniennes ?

Scott Ritter

Samedi 11 juillet 2020

Source :

RT, 10 juillet 2020 Traduction :

lecridespeuples.fr

Des explosions ont

secoué deux usines iraniennes impliquées

dans la fabrication de centrifugeuses

pour son programme nucléaire et le

développement de missiles balistiques

avancés. L’Iran soupçonne une

cyberattaque par les États-Unis, Israël

ou les deux.

Fin juin et début

juillet, une série d’explosions a frappé

divers endroits de l’Iran, tuant des

dizaines de personnes [notamment dans un

hôpital civil à Téhéran, où il faudrait

plutôt parler de terrorisme que de

cyberguerre s’il ne s’agit pas d’un

accident] et causant d’importants

dégâts. Deux de ces sites se distinguent

en particulier en raison de leur

importance pour la sécurité nationale de

l’Iran et de leur implication dans la

technologie liée aux programmes

d’enrichissement nucléaire et à la

production de missiles balistiques, qui

ont été identifiés par les États-Unis et

Israël comme représentant une menace

pour la paix et la sécurité

régionales et internationales.

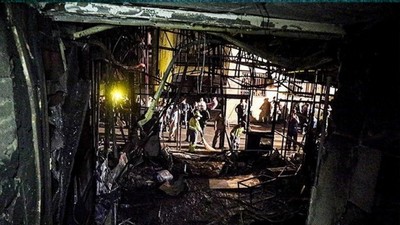

Des gens se

rassemblent sur le site d’une explosion

dans une clinique médicale

dans le nord

de la capitale iranienne, Téhéran, Iran,

30 juin 2020.

Tôt vendredi, une

série d’explosions aurait frappé la

périphérie de Téhéran, ainsi que les

villes de Garmdareh et Qods, avec des

spéculations selon lesquelles des dépôts

de missiles étaient la cible prévue des

explosions.

La cause précise

des deux explosions n’a pas encore été

déterminée. L’une, dans un hall de

production de centrifugeuses situé dans

l’usine d’enrichissement de carburant de

Natanz, fait toujours l’objet d’une

enquête. L’autre, au complexe Hemma

Missile Industries, a été liée à une

explosion dans un réservoir de gaz.

L’installation de

Natanz, qui aurait participé à

l’assemblage de centrifugeuses avancées

utilisées pour l’enrichissement du

combustible nucléaire, a été lourdement

endommagée, ce qui aurait retardé les

efforts de plusieurs mois, voire plus.

L’installation Hemmat, qui serait

impliquée dans la production de missiles

balistiques avancés Shahib-3, a

également subi de graves dommages, mais

son ampleur exacte reste inconnue.

Non-déni

d’Israël

De manière typique,

Israël a nié toute implication dans les

explosions iraniennes, tout en indiquant

qu’il était préoccupé par les activités

de la République Islamique. Le ministre

israélien de la Défense, Benny Gantz, a

noté que « tous les incidents qui se

produisent en Iran n’ont pas

nécessairement quelque chose à voir avec

nous ».

Gantz a ensuite

ajouté un « indice » sur ce qui aurait

pu se produire. « Tous ces systèmes »,

a-t-il dit, se référant aux activités

nucléaires et de missiles de l’Iran, «

sont complexes. Ils ont des contraintes

de sécurité très élevées, et je ne suis

pas sûr que [les Iraniens] sachent

toujours comment les maintenir [lol]. »

Le ministre

israélien des Affaires étrangères, Gabi

Ashkenazi, qui lui-même était autrefois

chef des Forces de défense israéliennes,

a été plus circonspect. « Notre

politique à long terme au cours de

nombreuses administrations est de ne pas

permettre à l’Iran d’avoir des capacités

nucléaires », a noté Ashkenazi. « Ce

régime [iranien] doté de ces capacités

est une menace existentielle pour

Israël, et Israël ne peut pas lui

permettre de s’établir à notre frontière

nord. » Quant à ce qu’Israël a pu faire

pour empêcher cela, il a déclaré : «

Nous prenons des mesures qu’il vaut

mieux ne pas révéler. » [Avigdor

Lieberman a

accusé le chef du Mossad d’avoir

publiquement révélé l’implication

d’Israël]

Une longue

histoire de sabotages

Israël et les

États-Unis ont tous deux une histoire de

collaboration en ce qui concerne les

actions secrètes conçues pour retarder

les capacités nucléaires et balistiques

de l’Iran. Le virus le plus connu est

peut-être le virus Stuxnet, qui a frappé

l’installation de Natanz à l’été 2010 et

a été responsable de la destruction d’un

grand nombre de centrifugeuses utilisées

pour enrichir l’uranium. Moins connu,

mais tout aussi efficace, voire

davantage, est un programme à long terme

de la CIA visant à saboter les missiles

et les roquettes iraniens, y compris

ceux impliqués dans le programme de

lancement spatial iranien.

Le visage le plus

public de ce programme est peut-être

venu sous la forme d’un

tweet du Président Trump en août

2019, à la suite de l’explosion d’un

véhicule spatial iranien sur sa rampe de

lancement lors des derniers préparatifs

de décollage. « Les États-Unis

d’Amérique », a tweeté Trump, « n’ont

pas été impliqués dans l’accident

catastrophique lors des préparatifs du

lancement final du lancement de Safir

SLV au site de lancement de Semnan 1 en

Iran. Je souhaite à l’Iran mes meilleurs

vœux et bonne chance pour déterminer ce

qui s’est passé sur le site. » Ce

non-déni (équivalant à un aveu à

demi-mot), était grossier et

transparent.

Le cœur de l’effort

de sabotage de la CIA réside dans sa

capacité à infiltrer les chaînes

d’approvisionnement illicites du marché

noir utilisées par l’Iran pour soutenir

ses programmes, et à infiltrer les

matériaux défectueux qui, une fois

installés, entraîneraient une

défaillance catastrophique. L’allusion

de Gantz à la complexité des efforts

nucléaires et balistiques de l’Iran, et

aux problèmes de « sécurité » impliqués

(et à l’incapacité présumée de l’Iran à

maintenir ces systèmes), fournit des

preuves circonstancielles solides

qu’Israël, très probablement en

collaboration avec la CIA, aurait pu

accéder aux fournisseurs impliqués dans

la construction des sites de Natanz et

Hemmat. Cela impliquait probablement la

distribution de gaz naturel à des fins

industrielles. Des capteurs et / ou

vannes défectueux peuvent entraîner une

défaillance catastrophique et entraîner

des événements massifs et hautement

destructeurs.

Le silence de

l’Iran comme preuve ?

La position

officielle iranienne est que bien qu’il

ait identifié la cause précise des

explosions en question, il ne divulgue

pas ces informations pour des raisons de

sécurité nationale. Ce retard aurait du

sens dans le cas de tout sabotage dérivé

de capteurs et de vannes défectueux,

auquel cas l’Iran devrait procéder à une

rétro-ingénierie de ses efforts

d’acquisition, identifier tous les

matériaux acquis avec les composants

défectueux et les retirer en toute

sécurité de l’endroit où ils avaient été

installés. L’Iran devra également

essayer de découvrir comment et où leurs

systèmes de contre-espionnage et de

sécurité ont échoué, avant de mettre en

œuvre de nouvelles procédures.

L’absence

d’explication précise n’a cependant pas

empêché les hauts responsables iraniens

de spéculer sur la cause des explosions

ou sur les auteurs. « Répondre aux

cyberattaques fait partie de la

puissance de défense du pays », a noté

le chef de la défense civile iranienne,

Gholamreza Jalili. « S’il est prouvé que

notre pays a été ciblé par une

cyberattaque, nous répondrons. » (Le

porte-parole du ministère des affaires

étrangères iraniennes a

mis en garde contre les conclusions

trop hâtives, rappelant qu’Israël était

souvent présenté comme tout-puissant par

des médias complaisants ; l’enquête est

toujours en cours, et s’il s’avère que

des agents étrangers sont impliqués, les

ennemis en subiront les conséquences,

a-t-il conclu.)

L’agence de presse

iranienne, IRNA, a fait allusion au

potentiel d’une crise plus grande

émergeant au lendemain des explosions de

Natanz et Hemmat. « Jusqu’à présent,

l’Iran a essayé d’empêcher

l’intensification des crises et la

formation de conditions et de situations

imprévisibles. Mais s’il s’avère que des

pays hostiles violent les lignes rouges

de la République islamique d’Iran, en

particulier le régime sioniste et les

États-Unis, cela signifiera que la

stratégie… devrait être révisée. »

Chaos potentiel

Il est peu probable

que l’Iran cherche à répondre à toute

cyberattaque destructrice de manière

disproportionnée ; ne vous attendez pas

à ce que des missiles soient lancés

contre Israël ou contre des bases

américaines de la région. Au lieu de

cela, l’Iran déploiera probablement ses

propres cyber-armes offensives très

capables en représailles ciblées, soit

contre des installations en Israël et /

ou aux États-Unis, soit contre des

cibles régionales affiliées à l’un de

ces pays. [La

prétendue cyber-attaque iranienne contre

le système de distribution d’eau

israélien, largement reprise par la

presse mainstream, est de la

propagande visant à faire passer

l’agression pour de la légitime

défense.]

La cyberguerre est

un phénomène nouveau, qui peut infliger

d’importants dommages collatéraux aux

infrastructures civiles à la fois dans

le pays ciblé et aux tiers non

directement impliqués dans le conflit en

cours. S’il s’avérait qu’Israël et / ou

les États-Unis avaient effectivement

mené une cyberattaque destructrice

contre l’Iran, il y aurait presque

certainement des représailles. La fin de

ce cycle de cyberguerre n’est cependant

pas connue. Compte tenu des réalités

complexes des opérations de cyberguerre,

au cours desquelles les virus

informatiques sont diffusés de manière à

provoquer une cyberpandémie mondiale

(c’est ce qui s’est passé avec Stuxnet),

il faut se demander si les résultats

obtenus à Natanz et Hemmat valaient le

risque potentiel encouru. Si l’histoire

est une leçon, la réponse est —et sera—

un « non » retentissant.

Pour ne

manquer aucune publication et

soutenir ce travail censuré en

permanence, partagez cet article et

abonnez-vous à la Newsletter.

Vous pouvez aussi nous suivre sur

Facebook et

Twitter.

Le

sommaire de Sayed Hasan

Le

sommaire de Sayed Hasan

Le

dossier Iran

Le

dossier Iran

Les dernières mises à jour

Les dernières mises à jour

|